网络安全公司 Checkmarx 发现了新一波利用流行通信和电子商务平台中的漏洞进行的供应链攻击。目标平台包括 Telegram、阿里云和 AWS。

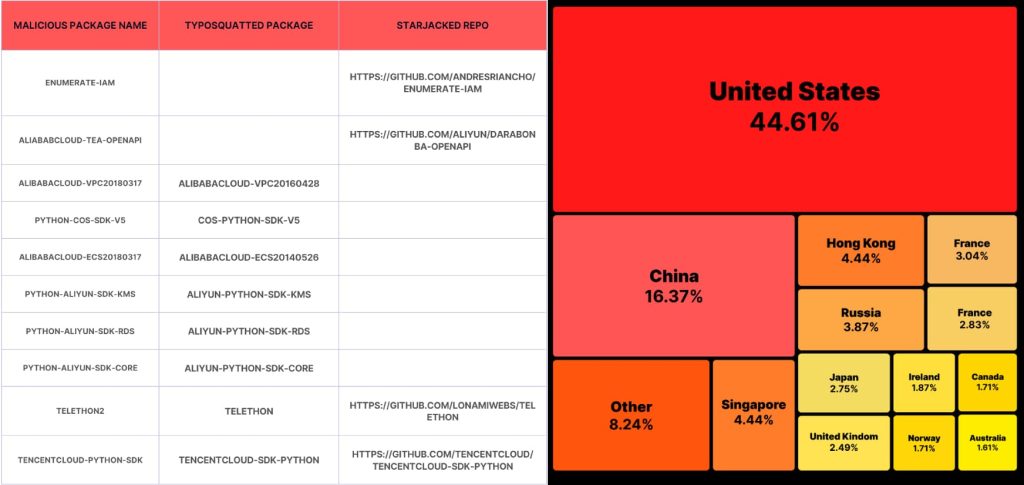

攻击者正在将恶意代码注入开源项目并破坏系统。他们利用 Starjacking 和 Typosquatting 技术来引诱开发人员使用恶意软件包。该活动在 2023 年 9 月持续活跃。

网络安全公司 Checkmarx 将该攻击者被追踪为 kohlersbtuh15。

最近这些恶意攻击的激增促使开源安全基金会 (OpenSSF)于上周推出了其最新举措——恶意软件包存储库。

根据 Yehuda Gelb 撰写的 Checkmarx报告,攻击者使用 Python 编程软件存储库 (Pypi) 并使用 Starjacking 和 Typosquatting 技术发起攻击。

攻击是如何发起的?

进一步调查显示,该攻击者正在利用 Telegram、Amazon Web Services (AWS) 和阿里云弹性计算服务 (ECS) 等平台中的漏洞来攻击开发人员和用户。他们正在利用阿里云的服务,而这三个平台都是其中的一部分。

攻击者将恶意代码注入这些平台用来危害用户设备并窃取敏感数据、财务和个人信息以及登录凭据的开源项目中。恶意代码被注入特定的软件功能中,这使得检测恶意行为并解决问题变得非常困难。

嵌入到这些包中的代码不会自动执行,而是策略性地隐藏在不同的函数中,并在调用这些函数之一时触发。据报道,kohlersbtuh15 向 PyPi 包管理器启动了一系列针对开源社区的恶意包。

攻击者利用域名仿冒技术制作一个镜像合法包的包,但假包具有隐藏的恶意依赖项,从而触发在后台运行的恶意脚本。受害者不会怀疑任何事情,因为一切都发生在幕后。

Starjacking 是指将包管理器上托管的包链接到 GitHub 上不相关的包存储库。通过这种技术,毫无戒心的开发人员会被欺骗,认为它是一个真实的包。为了扩大这种攻击的范围,威胁行为者将这两种技术组合在同一个软件包中。

例如,Telethon 2 软件包是流行的 Telethon 软件包的误植版本,它还通过官方 Telethon 软件包的 GitHub 存储库执行明星劫持。这表明威胁行为者已完全复制官方包中的源代码,并将恶意行嵌入到 telethon/client/messages.py 文件中。恶意代码仅通过“发送消息”命令执行。

“通过针对 Telegram、AWS 和阿里云等平台中使用的流行软件包,攻击者表现出了很高的精确度。这不是随机行为,而是故意损害依赖这些广泛使用平台的特定用户,可能影响数百万人,”盖尔布写道。

这种攻击造成的损害远远大于受感染的设备,因为与这些平台关联的所有类型的数据(例如来自 Telegram 或 AWS 云数据的通信详细信息以及来自阿里云的业务相关数据)都可以被访问和利用。

这次攻击凸显出供应链攻击仍然是一种威胁,因为攻击者正在寻找第三方服务/软件中的漏洞来访问目标系统并窃取数据。

评论