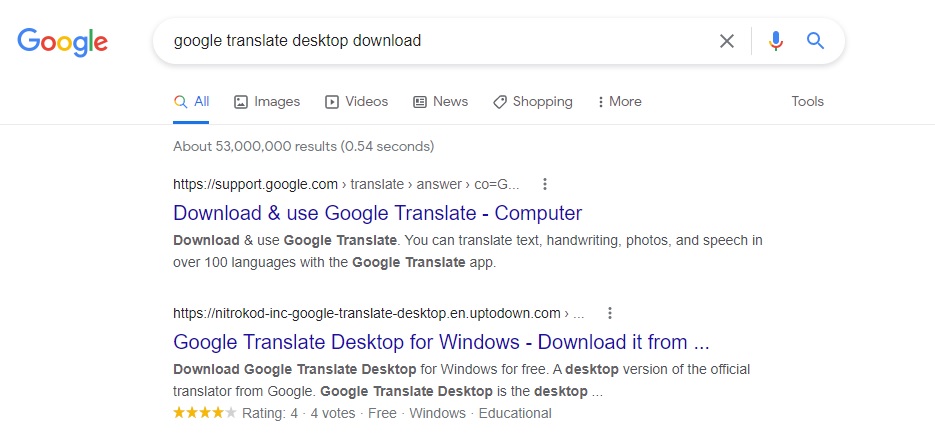

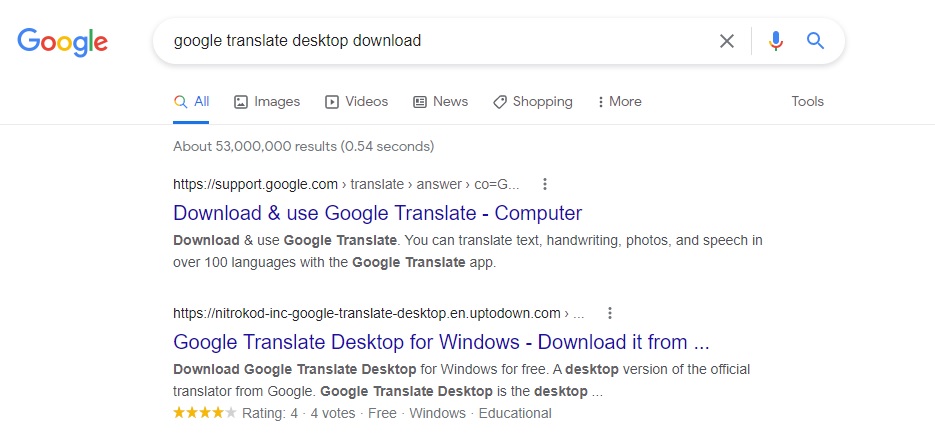

Nitrokod加密货币挖矿恶意软件伪装成谷歌翻译桌面版和其他合法应用。Check Point研究人员检测到一个基于土耳其的加密货币挖矿恶意软件攻击活动——Ni

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻

4HOU_新闻