从今天的 Canary Channel Insider Preview Build 25992 版本开始,Windows 11 在创建新的 SMB 共享时将不再添加 SMB1 Windows Defender 防火墙规则。

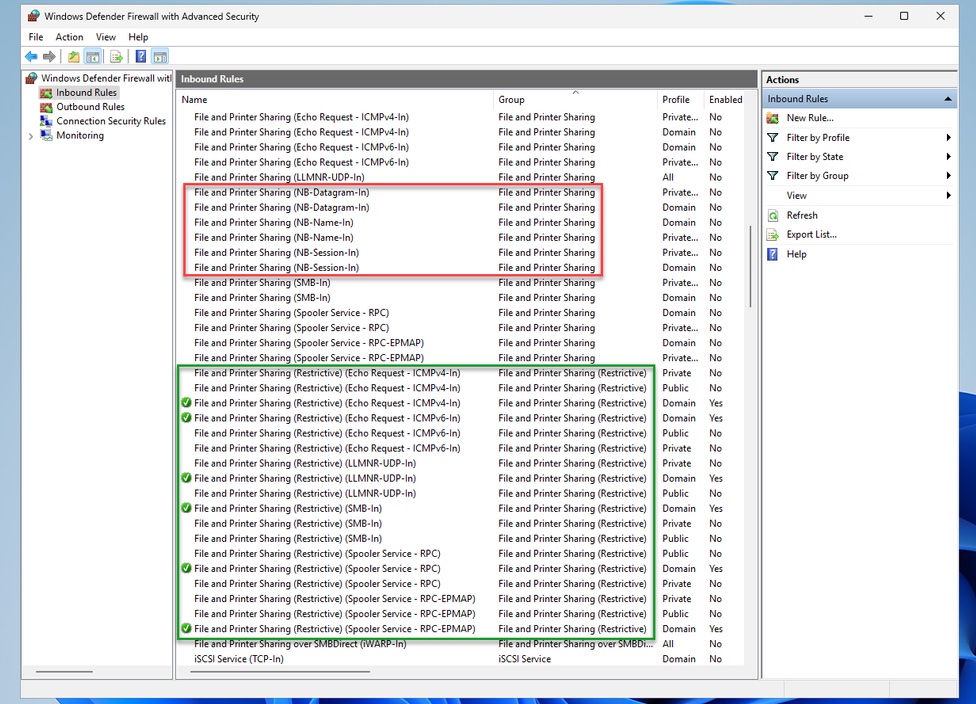

在此更改之前以及自 Windows XP SP2 起,创建 SMB 共享会在“文件和打印机共享”组中自动为指定的防火墙配置文件设置防火墙规则。

今天之后,Windows 11 将配置更新的“文件和打印机共享(限制性)”组,省略入站 NetBIOS 端口 137-139(这是 SMB1 工件)。

微软的 Amanda Langowski 和 Brandon LeBlanc表示:“这一变化强制实施了更高程度的网络安全默认设置,并使 SMB 防火墙规则更接近 Windows Server“文件服务器”角色行为。 ”

“如有必要,管理员仍然可以配置“文件和打印机共享”组,并修改这个新的防火墙组。”

微软首席项目经理 Ned Pyle 在另一篇博客文章中补充道:“我们计划未来更新此规则,以删除入站 ICMP、LLMNR 和后台处理程序服务端口,并限制为仅 SMB 共享所需的端口。 ”

SMB 客户端现在还允许通过与硬编码默认值不同的自定义网络端口通过 TCP、QUIC 或 RDMA 与 SMB 服务器连接 – 以前,SMB 仅支持 TCP/445、QUIC/443 和 RDMA iWARP/5445。

一步一步让 Windows 更安全

正如近几个月发布的其他更新所强调的那样,这些改进是加强 Windows 和 Windows Server 安全性的广泛努力的一部分。

在金丝雀频道推出 Windows 11 Insider Preview Build 25982之后,管理员现在可以对所有出站连接强制实施 SMB 客户端加密。

通过要求所有目标服务器支持 SMB 3.x 和加密,Windows 管理员可以保证所有连接都是安全的,从而降低窃听和拦截攻击的风险。

从 Windows 11 Insider Preview Build 25951 开始,管理员还可以将 Windows 11 系统配置为 阻止在远程出站连接上自动通过 SMB 发送 NTLM 数据, 以阻止哈希传递、NTLM 中继或密码破解攻击。

在 Windows 11 Insider Preview Canary Build 25381 中,雷蒙德还 开始要求所有连接默认进行 SMB 签名 (安全签名),以防御 NTLM 中继攻击。

去年 4 月,微软透露了 为 Windows 11 Home Insider禁用已有数十年历史的 SMB1 文件共享协议的最后阶段。

该公司还 于 2022 年 9 月引入了 SMB 身份验证速率限制器,旨在减轻不成功的入站 NTLM 身份验证尝试的影响,从而加强了对暴力攻击的防御。

评论