你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、微软发布2023年1月份安全更新,总计修复98个漏洞

本周二,微软发布了一月份例行安全更新,共修复了98个漏洞,其中之一是正被利用的0day。

CVE-2023-21674- Windows Advanced Local Procedure Call (ALPC) Elevation of Privilege Vulnerability 是安全公司 Avast 研究人员报告的,是一个沙盒逃逸漏洞,能导致提权。成功利用该漏洞的攻击者能获得系统级权限,暂时不清楚攻击者如何利用该漏洞。98个漏洞中有39个属于提权漏洞,33个远程代码执行漏洞,10个信息泄露和10个拒绝服务漏洞。[阅读原文]

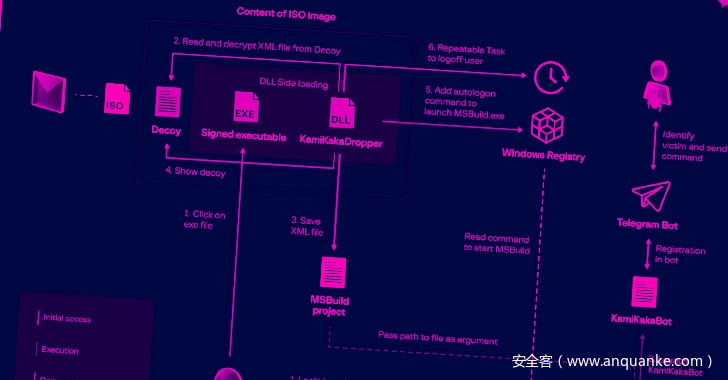

2、Dark Pink APT组织盯上亚太地区政府

根据最新研究,亚太地区的政府和军事组织正成为一个先前未知的高级持续威胁(APT)攻击者Dark Pink的攻击目标。

总部位于新加坡的 Group-IB 在与黑客新闻分享的一份报告中表示,它正在跟踪以Dark Pink为名的APT组织的攻击活动,并将2022年6月至2022年12月期间的七次成功攻击归因于该组织。

据悉,该组织的大部分攻击都针对柬埔寨、印度尼西亚、马来西亚、菲律宾、越南以及波斯尼亚和黑塞哥维那的军事机构、政府部门和机构以及宗教和非营利组织,据报道,一次未成功的入侵是针对一个未具名的欧洲国家设在越南的发展项目机构。

据估计,该威胁行为者早在2021年年中就开始行动,尽管攻击仅在一年后就使用了一种前所未见的定制工具包,旨在从受感染的网络中窃取有价值的信息。

Group-IB 研究员 Andrey Polovinkin 说:“Dark Pink APT 的主要目标是进行企业间谍活动、窃取文件、从受感染设备的麦克风中捕捉声音,并从信使那里窃取数据”,并将该活动描述为“高度复杂的 APT 活动”由经验丰富的威胁演员发起。”[阅读原文]

3、CISA命令机构修补勒索软件团伙滥用的Exchange漏洞

美国网络安全和基础设施安全局(CISA)在其漏洞目录中又增加了两个安全漏洞。第一个是被跟踪为 CVE-2022-41080的Microsoft Exchange权限提升错误,它可以与CVE-2022-41082 ProxyNotShell错误链接,以获得远程代码执行。

总部位于德克萨斯州的云计算提供商Rackspace一周前证实,Play勒索软件团伙利用它作为零日漏洞来绕过Microsoft的ProxyNotShell URL重写缓解措施并提升受感染 Exchange 服务器上的权限。

攻击中使用的漏洞被发现它的 CrowdStrike 安全研究人员命名为 OWASSRF ,它还与Play勒索软件的其他一些恶意工具在线共享。这可能会使其他网络犯罪分子更容易创建自己的自定义漏洞利用程序或根据自己的目的调整Play勒索软件的工具,从而增加了尽快更新漏洞的紧迫性。

对此,CISA建议拥有本地Microsoft Exchange服务器的组织立即部署最新的Exchange安全更新(最低补丁级别为2022年11月)或禁用Outlook Web Access (OWA),直到他们可以应用CVE-2022-41080补丁。[阅读原文]

4、超1300个假冒AnyDesk网站推送Vidar信息窃取恶意软件

日期,研究人员发现一场利用1300多个域名冒充AnyDesk官方网站的大规模活动正在进行,所有这些都重定向到最近推送Vidar信息窃取恶意软件的 Dropbox文件夹中。

AnyDesk是适用于Windows、Linux和macOS的流行远程桌面应用程序,全球有数百万人使用它来实现安全的远程连接或执行系统管理。由于该工具的流行,恶意软件分发活动经常滥用AnyDesk品牌。例如,2022年10月,Cyble 报告称,Mitsu Stealer的运营商正在使用AnyDesk网络钓鱼站点来推送他们的新恶意软件。[阅读原文]

5、美国爱荷华州一学校疑似遭网络攻击,现已停课

爱荷华州的Des Moines公立学校在其网络上检测到“异常攻击活动”,导致所有联网系统离线,宣布将停课一天。

日前,Des Moines公立学校发布公告称,取消所有课程。随后,关于其技术网络发生网络安全事件的消息随后曝出,为确保学区网络安全,目前该校网络服务已全部下线。[阅读原文]

6、美国联邦机构使用的密码有五分之一在安全审计中被破解

美国内政部最近发布的一项安全审计发现,超过五分之一的美国内政部保护网络帐户的密码(包括 Password1234、Password1234! 和 ChangeItN0w!)强度很低,可以使用标准方法破解。

审计由该部门的监察长执行,审计人员获得了85944名联邦雇员账户密码的哈希值,然后用包含15亿单词的字典进行暴力破解。结果成功破解了其中18174个哈希值,占到了总数的21%。其中288个账户具有高权限,362个账户属于政府高级雇员。审计人员仅仅在90分钟内就破解了16%的哈希值。[阅读原文]

评论