根据 Secureworks 的2023 年威胁状况报告,从 2023 年 3 月到 2023 年 6 月的四个月里,勒索软件泄露网站上列出的受害者数量达到了“前所未有的水平” 。

按照目前的水平,2023 年将成为自 2019 年开始这种做法以来,所谓的“点名羞辱”网站上出现受害人姓名最多的一年。预计第 10,000 个受害人姓名将在晚些时候发布到泄露网站上2023 年夏季,但这尚未得到 Secureworks 的证实。

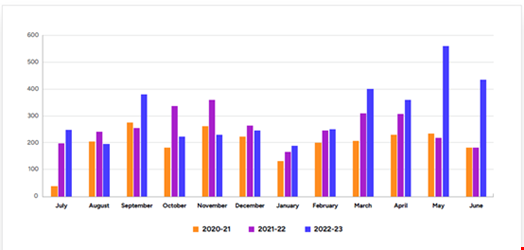

该报告提供了 2022 年 7 月至 2023 年 6 月的见解,揭示了对特定漏洞的一次性大规模利用是该时期后四个月命名受害者数量创纪录的主要因素:

- 三月 – Fortra GoAnywhere,被 Clop 利用

- 5 月 – Zimbra 邮件服务器,被 MalasLocker 利用

- 六月 – MOVEit Transfer,被 Clop 利用

被 Secureworks 称为 GOLD MYSTIC 的 LockBit 运营商是所涵盖的 12 个月期间最活跃的勒索软件组织,其发布的受害者数量几乎是第二活跃组织 ALPHV(BlackCat) 的三倍,该组织由一个已知的组织运营作为金色西装外套。

除了已知的组织外,Secureworks 还透露,从 2023 年 3 月到 6 月,新的勒索软件计划发布了众多受害者。其中 8BASE 在 2023 年 6 月期间在其泄漏网站上列出了近 40 名受害者。

Secureworks 反威胁部门威胁情报副总裁 Don Smith 指出:“虽然我们仍然将熟悉的名字视为最活跃的威胁参与者,但几个新的、非常活跃的威胁组织的出现正在推动受害者和数据泄露的大幅增加。尽管网络犯罪分子受到了高调的打击和制裁,但他们仍然是适应能力的大师,因此威胁继续加剧。”

研究人员承认,泄漏网站本身并不能提供勒索软件状态的完全准确的图片,因为它们只列出尚未支付赎金的受害者,并且并未被所有勒索软件团体使用。

勒索软件停留时间大幅下降

2023 年报告发现,勒索软件的中位停留时间低于 24 小时,较之前 12 个月的 4.5 天大幅下降。在 10% 的情况下,勒索软件会在初次访问后五个小时内部署。

史密斯认为,这一趋势是由于网络检测能力的提高,网络犯罪分子加快了行动速度,以减少在部署勒索软件之前被阻止的机会。

“因此,威胁行为者专注于更简单、更快速地实施操作,而不是复杂得多的大型、多站点企业范围加密事件。但这些攻击的风险仍然很高,”史密斯评论道。

确定的停留时间下降的另一个因素是,许多现在部署勒索软件的威胁行为者的技术水平低于以前的操作者,方法也不太复杂。这是由于勒索软件即服务 (RaaS) 模型的兴起降低了进入门槛。

勒索软件的主要初始访问向量是什么?

Secureworks 观察到,两个最常见的初始访问向量是扫描和利用 (32%) 和被盗凭证 (32%)。

扫描和利用(即识别出易受攻击的系统,然后利用特定的漏洞利用)作为勒索软件事件的比例与前 12 个月的 52% 相比大幅下降。

与之前 12 个月相比,因凭证被盗而引发的事件比例也有所下降,当时该事件占勒索软件入侵的 39%。

从 2022 年 7 月到 2023 年 6 月,通过网络钓鱼电子邮件传播的商品恶意软件是第三大常见的初始访问媒介,占 14%。

防范勒索软件的最有效方法

研究人员指出,可以结合以下措施在早期阶段预防或检测到前三个初始访问向量:

- 及时并定期打补丁。Secureworks 表示,CISA 和合作伙伴机构列出了威胁行为者扫描的主要漏洞,其中许多漏洞包含较旧的漏洞。组织应该优先考虑修复这些漏洞。

- 多重身份验证 (MFA)。虽然该报告承认威胁行为者正在采用各种策略来绕过 MFA,但这些控制措施通常会阻止对手在利用弱凭据时进行攻击。

- 全面实施监控解决方案。研究人员表示,勒索软件事件期间数据被盗和使用之间的时间间隔意味着组织监控网络犯罪论坛是否被盗数据具有巨大的价值。Secureworks 还建议实施网络流量监控,以检测大数据传输并发出警报。

评论