你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、Vice Society声称袭击波多黎各水道和下水道管理局

近日,波多黎各水道和下水道管理局(PRASA)遭到网络攻击,威胁行为者可以访问客户和员工信息。机构尚未透露攻击背后的组织的名称,但Vice Society勒索软件团伙已将该机构添加到其Tor泄漏站点的受害者名单中。勒索软件团伙泄露了受影响个人的护照、驾驶执照和其他文件。目前,波多黎各水道和下水道管理局(PRASA)正在FBI和美国CISA的帮助下调查网络攻击。

2、FBI:用于欺骗美国供应商的商业电子邮件妥协策略

FBI警告美国的公司,注意攻击者正在使用类似于商业电子邮件妥协的策略,允许技术含量较低的行为者从供应商处窃取各种商品。典型的商业电子邮件泄露 (BEC) 攻击侧重于通过诱骗受害者将资金转移到欺诈者的账户来窃取资金。

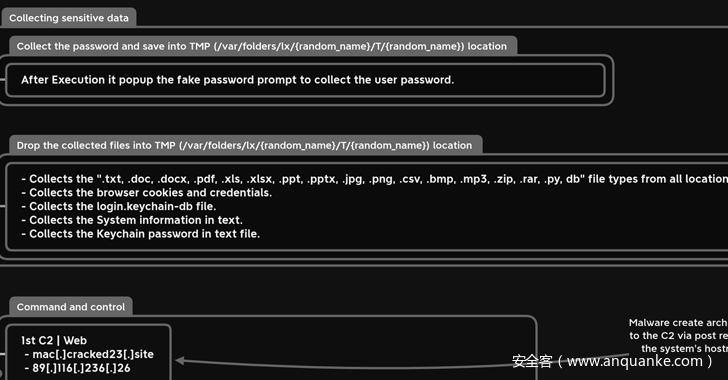

3、MacStealer macOS恶意软件窃取iCloud数据和密码

MacStealer恶意软件使用 Telegram 作为命令和控制 (C2) 平台,主要影响运行 macOS 版本 Catalina 以及之后运行在 M1 和 M2 CPU 上的设备。一种新的信息窃取恶意软件将目光投向了 Apple 的 macOS 操作系统,以从受感染的设备中窃取敏感信息。

它被称为MacStealer,是使用 Telegram 作为命令和控制 (C2) 平台来泄露数据的威胁的最新示例。它主要影响运行 macOS 版本 Catalina 以及之后运行在 M1 和 M2 CPU 上的设备。Uptycs 研究人员 Shilpesh Trivedi 和 Pratik Jeware在一份新报告中说:“MacStealer 有能力从受害者的浏览器中窃取文档、cookie 和登录信息。”

本月初首次在在线黑客论坛上以100 美元的价格发布广告,它仍在进行中,恶意软件作者计划添加功能以从 Apple 的 Safari 浏览器和 Notes 应用程序中捕获数据。在当前形式下,MacStealer 旨在从 Google Chrome、Mozilla Firefox 和 Brave 等浏览器中提取 iCloud Keychain 数据、密码和信用卡信息。它还支持收集 Microsoft Office 文件、图像、档案和 Python 脚本。

4、宝洁公司确认 GoAnywhere 漏洞泄露

美国消费品巨头宝洁公司 (P&G) 证实其旗下一家公司受到了 Fortra 的 GoAnywhere 漏洞的影响。美国消费品巨头宝洁公司 (P&G) 证实其旗下一家公司受到了 Fortra 的 GoAnywhere 漏洞的影响。

宝洁证实了涉嫌违规行为,称“众多公司之一”确实因 Fortra 的 GoAnywhere 漏洞而受害。宝洁告诉 Cybernews,攻击者获得了有关该公司员工的“一些信息”。

“未经授权方获得的数据不包括社会安全号码或国民身份证号码、信用卡详细信息或银行账户信息等信息,”该公司的代表告诉 Cybernews。

与俄罗斯有关的勒索软件集团 Cl0p 最近在其暗网博客上声称有数十名受害者,理由是在 Fortra 的 GoAnywhere 托管文件传输中发现了零日漏洞。壳牌、日立、Hatch Bank、斯坦福大学、Rubrik、Virgin和许多其他公司都声称是受害者。

宝洁公司声称,该公司在2月初得知了这起事件。该公司随后立即展开调查,禁止使用 Fortra 的服务,并通知公司员工有关网络攻击的信息。

5、恶意Python包使用Unicode支持来逃避检测

研究人员在PyPI上发现了一个恶意包,它使用Unicode来逃避检测,同时窃取敏感数据。

供应链安全公司 Phylum 在 Python 包索引 (PyPI) 存储库中发现了一个恶意 Python 包,它使用 Unicode 来逃避检测并提供信息窃取恶意软件。

这个名为 onyxproxy的包于 2023年3月15日上传到 PyPI 存储库。对该包的分析表明它支持数据收集功能。在检查代码时,专家们发现了多种奇怪的、非等宽、混合粗体和斜体的无衬线字体。攻击者使用了与人类检查(同形文字)相同的字符的 Unicode 变体(即,self 与)。攻击者使用这个技巧来逃避检测,但是当 Python 解释器解析代码时,恶意代码就被执行了。

6、首例全链条打击“非法获取公民车辆位置信息”案宣判

近日,全国首例全链条打击“非法获取公民车辆位置信息”案,在南京市鼓楼区人民法院公开开庭审理并当庭宣判。被告人黄某伦、李某两人,明知他人从事非法寻车业务,仍制作、提供“JTC”等程序并从中牟利,因犯侵犯公民个人信息罪分别被判处有期徒刑四年十一个月和三年三个月。法院认为,停车信息及车辆行踪轨迹,反映特定自然人的生活、工作等活动情况,属于公民个人信息,应受法律保护。

评论