你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、黑客利用0day从比特币ATM盗走150万美元

黑客利用一个 0day 从比特币 ATM 机器上盗走了价值150万美元的加密货币。

黑客针对的目标是General Bytes出售的比特币ATM(BATM),它允许人们兑换比特币。BATM连接了一个加密货币应用服务器(CAS)。出于未知的原因,BATM提供了一个选项允许客户通过主服务器接口从终端向 CAS 上传视频。攻击者利用了这个接口上传和执行一个恶意 Java 应用,从各个热钱包中转走了全部加密货币,总共为56BTC,价值约150万美元。General Bytes已经释出了补丁修复了漏洞,但加密货币已经无法找回。[阅读原文]

2、Forrester报告:欧洲零信任采用率很高

Forrester 最近发布的一份报告显示,超过三分之二的欧洲安全决策者已经开始制定零信任战略,而公共部门组织正处于领先地位。

Forrester 的 Tope Olufon 表示,最近遭受漏洞攻击的组织比那些没有被破坏的组织更有可能踏上零信任之旅,但整个地区的态度仍然不同,零信任面临着许多文化和监管障碍高级分析师和报告作者。

“零信任涉及大量监控,一些组织和文化可能对此不太友好,”Olufon 说。“因此,能够阐明你使用数据的目的、数据的处理方式以及你如何维护员工隐私对于实现有效的零信任非常重要。”

Olufon 是安全风险领域的高级分析师,就如何最好地设定和实现安全目标向企业提供建议。他的研究重点是零信任、数字身份和电子签名以及托管检测和响应的现状和演变。[阅读原文]

3、知名黑客论坛BreachForums宣布关闭

BreachForums 的现任管理员 Baphomet 在2023年3月21日的更新中表示,黑客论坛将正式关闭,但强调“这还没有结束”。

事态突然转变,BreachForums 的现任管理员 Baphomet 在2023年3月21日的更新中表示,黑客论坛已被正式关闭,但强调“这还没有结束”。

Baphomet 在 BreachForums Telegram 频道上发布的一条消息中指出:“你可以恨我,不同意我的决定,但我保证未来对我们所有人都会更好。”怀疑执法部门可能已经获得了访问该站点的配置、源代码和有关论坛用户的信息的权限,从而导致关闭。事态发展是在其管理员Conor Brian Fitzpatrick(又名“pompompurin”)被捕后发生的,他被指控犯有一项共谋实施访问设备欺诈罪。[阅读原文]

4、谷歌:训练聊天机器人Bard数据集不包含Gmail数据

3月22日消息,微软研究院首席研究员凯特・克劳福德(Kate Crawford)近日发布推文,表示谷歌推出的聊天机器人 Bard 在训练的数据集上,调用了 Gmail 数据。

IT之家翻译该推文内容如下:“Bard 表示它的训练数据集包括 Gmail。我希望这个回复内容是错误的,否则谷歌就已经违法了”。对此谷歌的 Workspace 作出回应,表示 Bard 是一项早期实验,会犯错误——并确认该模型没有使用从 Gmail 收集的信息进行训练。

公司首席执行官桑德尔・皮查伊(Sundar Pichai)在当天发给全体员工的电子邮件中表示,“随着越来越多的人开始使用 Bard 并测试功能,他们会让我们感到惊讶,肯定会出错。但用户反馈对于改进产品和底层技术至关重要”。[阅读原文]

5、CISA启动漏洞警告试点计划,帮助发现可被勒索软件利用的漏洞

据外媒报道,美国网络安全和基础设施安全局(CISA)宣布启动勒索软件漏洞警告试点(RVWP)计划,以主动识别包含通常与勒索软件攻击相关的安全漏洞的信息系统。程序一旦识别出可能导致勒索软件攻击的系统漏洞,区域CISA人员将通知该系统,以减少其损失。Tenable高级研究工程师Satnam Narang认为,该计划重点是识别易受攻击的面向公众的应用程序。[阅读原文]

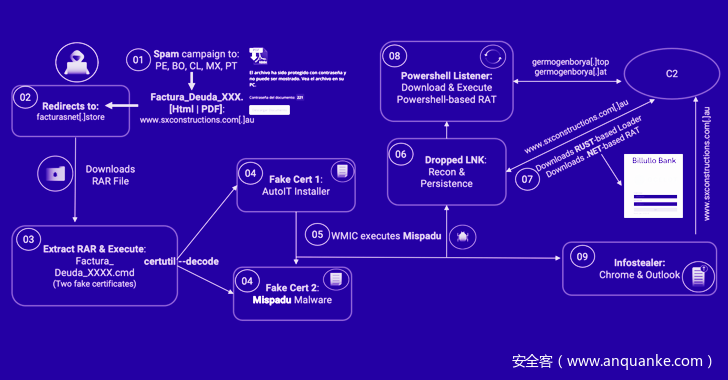

6、Mispadu银行木马瞄准拉丁美洲:90000多份凭证被盗

一个名为Mispadu的银行木马与多个针对玻利维亚、智利、墨西哥、秘鲁和葡萄牙等国家的垃圾邮件活动有关,其目的是窃取凭证并提供其他有效载荷。

拉丁美洲网络安全公司Metabase Q的Ocelot团队在与黑客新闻分享的一份报告中表示,这项活动于2022年8月开始,目前正在进行中。

Mispadu(又名 URSA)于2019年11月首次被 ESET 记录,描述了其进行货币和凭据盗窃以及通过截屏和捕获击键充当后门的能力。

“他们的主要策略之一是破坏合法网站,搜索易受攻击的 WordPress 版本,将它们变成他们的命令和控制服务器,从那里传播恶意软件,过滤掉他们不想感染的国家,丢弃不同类型的基于被感染国家的恶意软件,”研究人员 Fernando García 和 Dan Regalado 说。[阅读原文]

评论